Authentification unique (SSO) avec OpenID Connect

La fonctionnalité SSO est activée sur les plans Advanced et Ultimate, et est sinon disponible en tant qu’option.

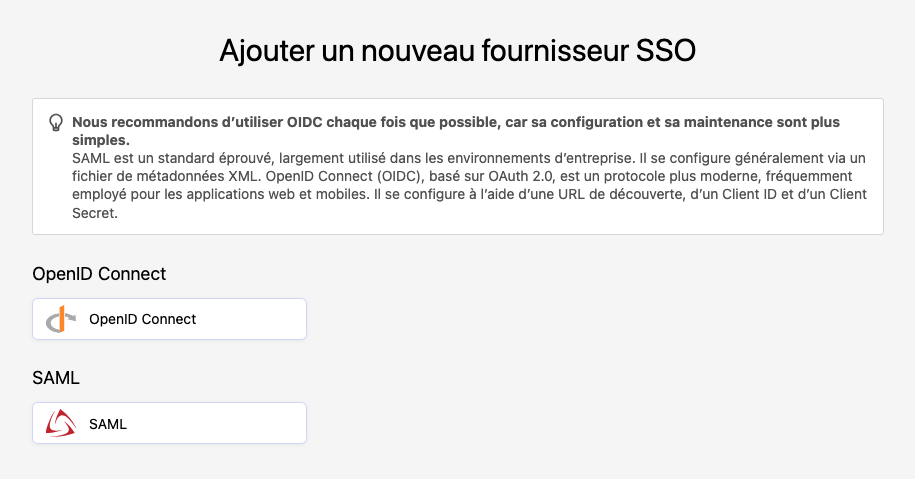

Huwise permet que l’accès à votre espace de travail soit géré via une solution d’authentification unique (SSO), et prend actuellement en charge les protocoles OpenID Connect et SAML 2.0.

Pour obtenir des informations sur la façon de mapper vos groupes SSO vers vos groupes Huwise, voir ici.

Configuration d’un fournisseur OIDC

Dans le back office, sous Accès > SSO, cliquez sur Ajouter un fournisseur d'identité dans le coin supérieur droit, puis cliquez sur le bouton OpenID Connect.

Assurez-vous que la page de votre fournisseur est ouverte pendant cette configuration, car vous devrez à la fois récupérer des informations et en ajouter.

Vous avez cinq étapes à réaliser, en cliquant sur Suivant au fur et à mesure.

Étape 1 : Type de fournisseur

Sélectionnez OpenID Connect.

Étape 2 : Nom

Indiquez le nom que vous souhaitez utiliser pour cette configuration de fournisseur. C’est le nom que vous verrez dans votre liste de fournisseurs.

Étape 3 : Informations d’identification

Vous devez copier les informations ci‑dessous — URI de redirection, URI de déconnexion par canal de retour, et URI de post-déconnexion — et les coller dans l’interface de configuration de votre fournisseur d’identité.

Lors de la création du fournisseur d’identité, l’URI de redirection que vous configurez est également l’URL que les utilisateurs finaux utiliseront pour se connecter. Assurez-vous que cette URL est correctement définie et communiquée aux utilisateurs qui s’authentifieront via ce fournisseur.

Étape 4 : Identité

Votre fournisseur d’identité fournira soit une URL, soit un fichier vous permettant de vous y connecter. Nous recommandons d’utiliser l’URL dès que possible, car elle est plus facile à gérer et à maintenir à jour.

Étape 5 : Service

Saisissez l’identifiant client et le secret client fournis par votre fournisseur d’identité. Assurez-vous que ces valeurs correspondent exactement à ce qui est configuré côté fournisseur, car des informations d’identification incorrectes bloqueront l’authentification.

Les valeurs du contexte d’authentification (ACR) sont facultatives et requises uniquement pour des configurations d’authentification avancées.

Une fois que vous cliquez sur Créer le fournisseur à l’étape 5, votre nouvelle configuration apparaît dans la liste.

Vous êtes ensuite redirigé vers la page d’édition du fournisseur d’identité, où vous pouvez finaliser la configuration en accédant à des paramètres supplémentaires, en configurant les mappings de groupes si nécessaire, et en activant le fournisseur.

Éditer une configuration OIDC

Lors de l’édition d’une configuration, vous avez accès à un onglet Configuration et à un onglet Mapping de groupes.

Onglet Configuration

L’onglet Configuration vous donne accès à toutes les informations fournies lors de la première mise en place de la configuration, telles que le nom que vous avez donné à la configuration et les informations utilisées pour configurer votre fournisseur d’identité, ou l’URL ou le fichier que vous avez utilisé de votre IdP pour la configuration.

Autres paramètres à noter :

Paramètres avancés — Notez que sous « Paramètres avancés », vous trouverez des options pour gérer l’étendue et les attributs de votre configuration, comme le prénom, le nom et les revendications d’e-mail. Par défaut, ces attributs correspondent aux attributs standard OIDC mais peuvent être spécifiés différemment si nécessaire.

Extensions d’étendue : Les étendues dans OpenID Connect servent à définir l’ensemble des informations (revendications) qu’une application souhaite recevoir sur un utilisateur connecté. Par défaut, Huwise utilise les étendues suivantes : openid, profile et email. Ces étendues permettent d’authentifier un utilisateur et de récupérer son e-mail, son prénom et son nom.

Vous pouvez utiliser des étendues supplémentaires pour ajouter des revendications comme attributs supplémentaires dans le profil d’un utilisateur et les utiliser dans les filtres de sécurité d’un jeu de données.

Revendications supplémentaires : Les revendications sont des attributs collectés au cours du processus d’authentification qui décrivent l’utilisateur. Des revendications supplémentaires sont requises pour le mapping de groupes et l’accès conditionnel si ces revendications ne sont pas déjà présentes par défaut.

Par défaut, Huwise n’enregistre que les revendications reçues via des étendues supplémentaires. Vous pouvez stocker des revendications supplémentaires dans le profil utilisateur. Ces revendications peuvent ensuite être utilisées dans les filtres de sécurité d’un jeu de données.

Notez que ces étendues et revendications servent à mapper votre annuaire à des groupes dans Huwise.

Valeurs ACR (Authentication Context Class Reference) : Optionnelles et vous permettent de demander un niveau d’authentification spécifique auprès du fournisseur d’identité (par exemple, authentification multifactorielle).

Laissez ce champ vide à moins que votre fournisseur d’identité ne nécessite des valeurs ACR spécifiques.

Sécurité et comportement — Sous « Sécurité et comportement », vous disposez de quatre interrupteurs, tous désactivés par défaut :

Désactiver l’ajout local d’utilisateurs : Si activé, les utilisateurs qui se connectent via OIDC ne se verront pas créer automatiquement un compte sur le portail si celui-ci n’existe pas déjà.

Accepter la connexion pour les utilisateurs dont l’e-mail n’a pas été vérifié : Par défaut, seuls les utilisateurs avec une revendication email_verified vraie dans leur jeton ID seront autorisés à se connecter.

Lors de la déconnexion, se déconnecter également du fournisseur OpenID : Également appelé Single Log-Out (SLO). Lorsqu’il est activé, lorsqu’un utilisateur se déconnecte de ce portail, il sera également déconnecté du fournisseur d’identité. Cela nécessite une endpoint end_session_endpoint valide dans la configuration du fournisseur.

Activer l’authentification directe avec des jetons JWT signés : Lorsqu’il est activé, l’authentification non interactive (machine-à-machine) est autorisée en utilisant un JWT signé, généralement pour les appels API. Il s’agit d’un cas d’utilisation avancé.

Accès conditionnel — L’accès conditionnel vous permet de restreindre l’accès aux utilisateurs en fonction de revendications spécifiques retournées par le fournisseur d’identité dans le jeton ID. Lorsqu’il est configuré, seuls les utilisateurs dont le jeton d’authentification contient la revendication attendue (et la valeur, si spécifiée) seront autorisés à accéder à l’application.

Si aucune revendication n’est sélectionnée, aucune restriction n’est appliquée et tous les utilisateurs authentifiés sont autorisés.

Vous pouvez éventuellement définir une valeur de revendication pour imposer une condition plus stricte.

Si la valeur de la revendication est laissée vide, le système vérifiera uniquement que la revendication est présente dans le jeton, quelle que soit sa valeur.

Cette condition ne s’applique pas à l’authentification directe utilisant des jetons JWT signés.

Se connecter et profil — Sous « Se connecter et profil », si une URL est fournie, les utilisateurs qui se connectent via OpenID Connect verront un lien sur leur page de profil pour gérer leur compte directement auprès du fournisseur d’identité. Des libellés spécifiques à la langue peuvent être fournis pour ce lien dans les langues de votre portail.

Onglet Mapping de groupes

Pour information sur la façon de mapper vos groupes SSO vers vos groupes Huwise, voir ici.