Authentification unique (SSO) avec SAML 2.0

La fonction SSO est activée sur les plans Advanced et Ultimate, et est disponible ailleurs en tant qu’option complémentaire.

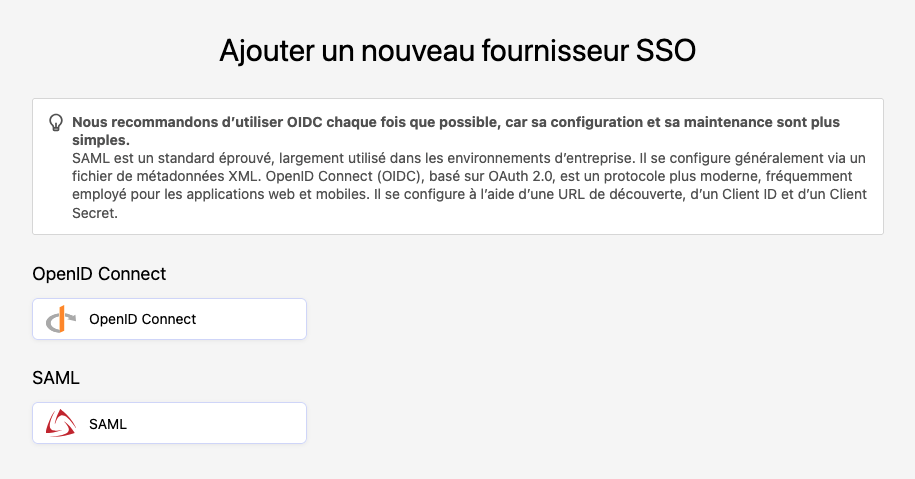

Huwise permet de gérer l’accès à votre espace de travail via une solution d’authentification unique (SSO) et prend actuellement en charge les protocoles SAML 2.0 et OpenID Connect.

Pour information sur la cartographie des groupes SSO vers vos groupes Huwise, voir ici.

Configuration d’un fournisseur SAML

Dans le back office, sous Accès > SSO, cliquez sur Ajouter un fournisseur d'identité dans le coin supérieur droit, puis cliquez sur le bouton SAML.

Assurez-vous que la page de votre fournisseur est ouverte pendant cette configuration, car vous devrez à la fois récupérer des informations à partir de celle-ci et y ajouter des informations.

Vous avez cinq étapes à réaliser, en cliquant sur Suivant à chaque étape :

Étape 1 : Type de fournisseur

Choisissez SAML dans ce cas.

Étape 2 : Nom

Saisissez le nom que vous souhaitez utiliser pour cette configuration du fournisseur. C’est le nom que vous verrez dans votre liste de fournisseurs.

Étape 3 : Service

Vous devez copier les informations ici — URL d’Assertion SAML, Audience URI, URL du Service de Déconnexion Unique — et les coller dans l’interface de configuration de votre fournisseur d’identités.

Si votre fournisseur prend en charge la configuration basée sur les métadonnées, vous pouvez télécharger le fichier de métadonnées SSO d’Huwise ici.

Étape 4 : Identité

Ici, vous pouvez glisser-déposer ou parcourir votre ordinateur pour le fichier XML de votre fournisseur d’identité.

Étape 5 : Cartographie

Ici, définissez les attributs que votre fournisseur d’identité utilise pour définir vos utilisateurs : l’identifiant unique, le prénom, le nom et l’e-mail.

Entrez les attributs envoyés par le fournisseur d’identité qui définissent de manière unique un utilisateur dans les champs correspondants. Par exemple, si les utilisateurs sont définis par les attributs FirstName et LastName, saisissez FirstName et cliquez sur +, puis saisissez LastName et cliquez sur +. Si les utilisateurs sont définis par NameID et que le format NameID n’est pas éphémère, laissez le champ vide.

Mappez le nom d’utilisateur, le nom, le prénom et l’adresse e-mail dans les champs respectifs, en utilisant les noms tels qu’envoyés par le fournisseur d’identité. Par exemple, si le prénom est transmis sous le nom GivenName, saisissez GivenName dans le champ « Prénom ». Si certains éléments ne sont pas transmis, laissez ces champs vides ; la plateforme les générera à partir d’autres attributs disponibles.

Notez que pour l’identifiant unique — généralement NameID — vous pouvez entrer d’autres valeurs, ou même en ajouter plusieurs selon les besoins.

Une fois que vous avez cliqué sur Créer le fournisseur à l’étape 5, vous pouvez trouver votre nouvelle configuration dans votre liste.

Vous êtes ensuite redirigé vers la page d’édition du fournisseur d’identité, où vous pouvez compléter la configuration en ajustant les paramètres avancés, en configurant les mappings de groupes si nécessaire et en activant le fournisseur. (voir ci-dessous)

Modification d’une configuration SAML

Lors de la modification d’une configuration, vous avez accès à un onglet Configuration et à un onglet Mapping de groupes.

Onglet Configuration

L’onglet Configuration vous donne accès à toutes les informations fournies lors de la mise en place initiale de la configuration, telles que le nom que vous avez donné à la configuration et les informations que vous avez utilisées pour configurer votre fournisseur d’identité, ou le fichier XML que vous avez utilisé de votre IdP pour la configuration.

Autres paramètres à noter :

Paramètres avancés — Sous « Paramètres avancés », vous trouverez des options pour gérer la portée et les attributs de votre configuration, tels que le prénom et le nom (informations renseignées à l’étape 5).

L’attribut « ID de surveillance » est l’attribut dont la valeur apparaîtra dans les journaux de surveillance pour faciliter l’identification des utilisateurs SSO.

Sécurité et comportement — Sous « Sécurité et comportement », vous disposez de quatre interrupteurs, tous désactivés par défaut :

Désactiver l’approvisionnement local automatique : Si vous souhaitez désactiver la création locale d’utilisateurs, afin de vous assurer que seuls les utilisateurs existants peuvent se connecter à la plateforme via SAML, activez « Désactiver l’approvisionnement local des utilisateurs ».

Autoriser le fournisseur d’identité SAML à créer un nouvel identifiant : Par défaut, seuls les utilisateurs ayant une réclamation email_verified vraie dans leur jeton d’identité pourront se connecter.

Identifiant EntityID personnalisé optionnel pour le fournisseur de services SAML : Ce paramètre vous permet de remplacer l’EntityID par défaut de cette application. Ne le changez que si votre fournisseur d’identité exige une valeur spécifique et personnalisée.

Format NameID optionnel à envoyer dans les requêtes d’authentification : Ce paramètre vous permet de spécifier le format NameID que votre application demandera au fournisseur d’identité. Laissez la valeur par défaut à moins d’avoir une exigence spécifique.

Accès conditionnel — Sous « Accès conditionnel », vous pouvez restreindre l’accès en fonction d’un attribut envoyé par le fournisseur d’identité. Vous pouvez exiger que l’attribut soit présent, ou qu’il ait une valeur spécifique.

Par exemple, si votre fournisseur d’identité envoie une liste de Roles pour les utilisateurs et que vous souhaitez que seuls les utilisateurs ayant un rôle puissent se connecter à l’espace de travail, entrez Roles dans le champ « Attribut à faire correspondre pour la condition ». Si vous ne souhaitez que les utilisateurs possédant le rôle DataAccess puissent se connecter à l’espace de travail, entrez DataAccess dans le champ « Valeur qui doit être présente ».

Si vous laissez les deux champs vides, aucune condition n’est définie. Toute connexion réussie du côté du fournisseur d’identité déclenchera une connexion sur votre espace de travail Huwise.

Connexion et profil — Sous « Connexion et profil », si une URL est fournie, les utilisateurs qui se connectent via SAML verront un lien sur leur page de profil pour gérer leur compte directement auprès du fournisseur d’identité. Des libellés spécifiques à la langue peuvent être fournis pour ce lien afin de correspondre aux langues de votre portail.

Onglet Mapping de groupes

Pour information sur la façon de mapper vos groupes SSO vers vos groupes Huwise, voir ici.